Installation du rôle Services de domaine Active Directory (AD DS)

Création — Nicolas THOREZ 2019/03/03 21:28

Les services de domaine Active Directory (AD DS), plus communément appelé AD, sont probablement le rôle le lus important que l'on installe sur un serveur. Son fonctionnement est lié au service DNS qui fera l'objet d'un autre ticket.

Installation du rôle

Comme tous les rôles et services, l'installation des services AD se gère via le gestionnaire de serveur, identifiable par l'icône ![]() , et dont on s'est servi pour paramétrer le serveur précédemment.

, et dont on s'est servi pour paramétrer le serveur précédemment.

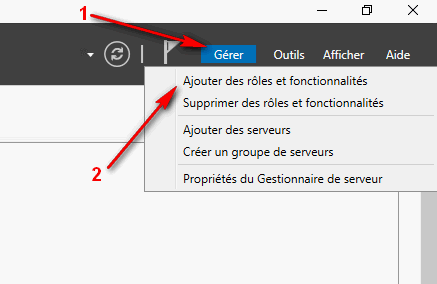

Par conséquent, dans la fenêtre du gestionnaire de serveur :

- On clique sur

Géreren haut à droite puis surAjouter des rôles et fonctionnalités.

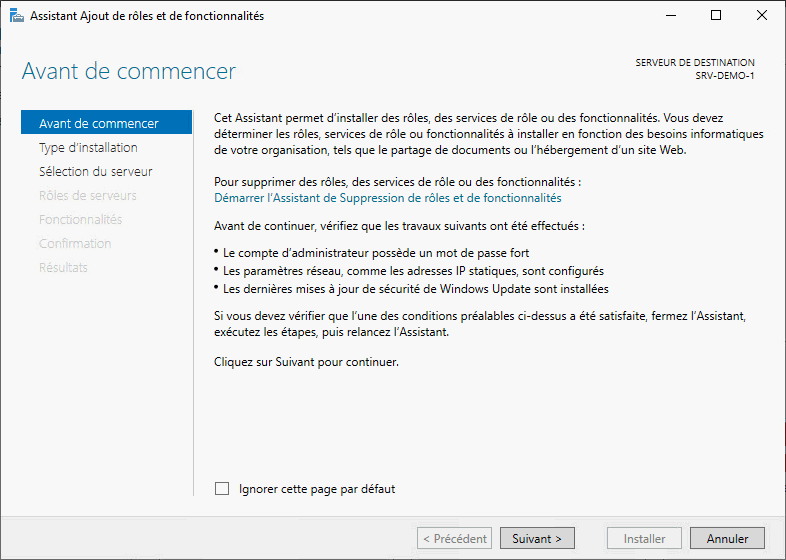

- La première fenêtre est un avant-propos. C'est toujours intéressant à lire mais n'a que peu d'impact sur un administrateur confirmé. Je déconseille quand même de ne pas cocher la case

Ignorer cette page par défaut, on ne sait jamais qui peut passer derrière nous. On cliquera donc surSuivant >.

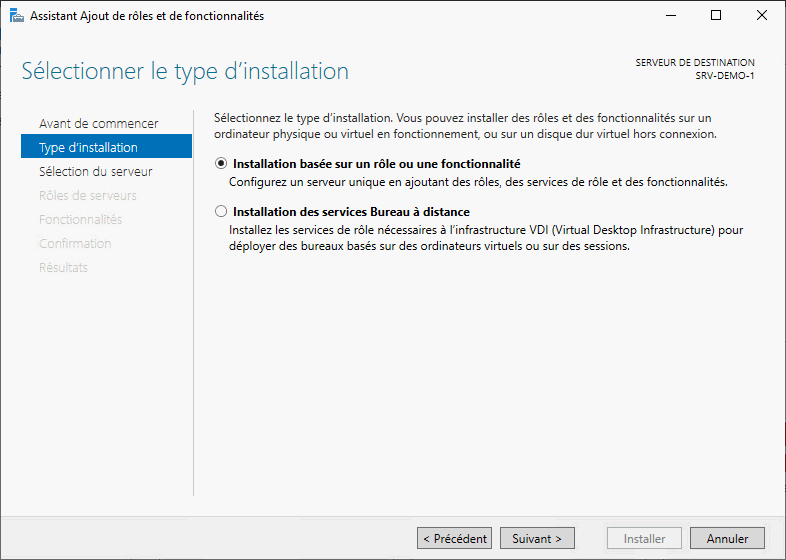

- La page suivante nous propose 2 choix : l'installation d'un rôles et/ou d'une fonctionnalité ou bien l'installation de services de bureau. Ces derniers étant particulier, ils feront l'objet d'un autre billet. Dans la grande majorité des cas, on choisira la première option puis on cliquera sur

Suivant >.

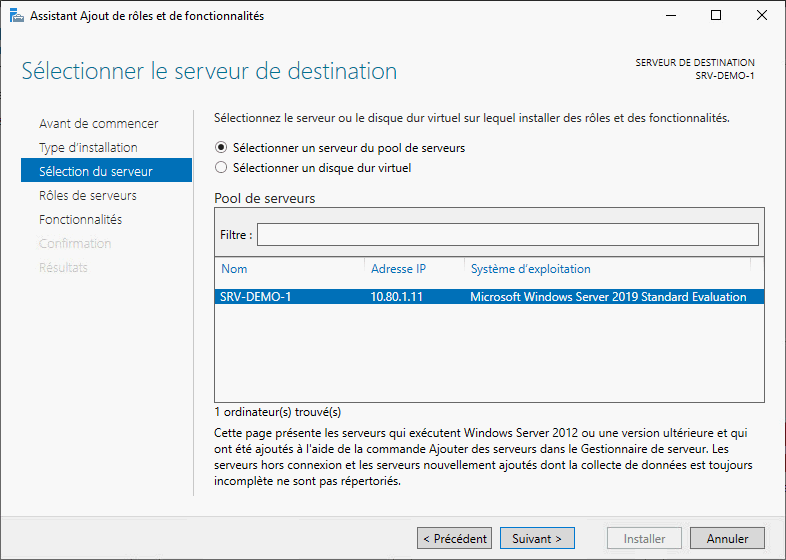

- Sur la page suivante, on pourra choisir la destination d'installation des services. On a le choix entre l'installer directement sur un serveur à choisir dans la liste ou sur un disque dur virtuel à attacher sur un serveur. Personnellement, je ne sui pas trop fan de la deuxième option. Les rôles et fonctionnalités sont sensibles et généralement essentiels au bon fonctionnement de votre infrastructure. Si un service venait à ne pas démarrer tout simplement parce que le disque dur virtuel sur lequel il est installé n'est pas monté, cela provoquerait de nombreux problèmes pour pas grand-chose. Du coup, je vous conseille de choisir l'installation sur un serveur. Un fois décidé, cliquez sur

Suivant >.

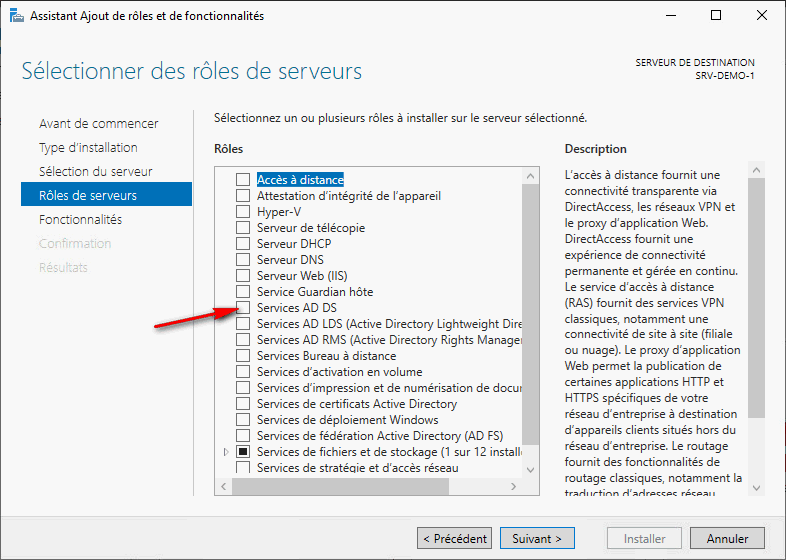

- A cette étape, on rentre dans le vif du sujet. Dans cette fenêtre, on peut choisir les rôles à installer. On choisira donc

Services AD DS.

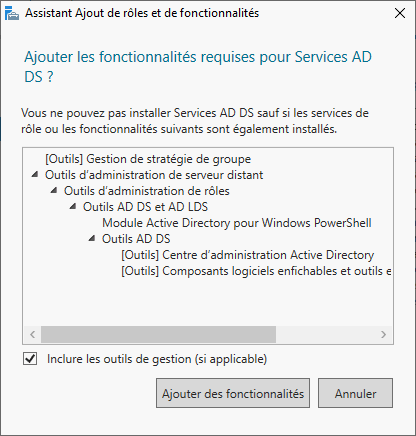

- Dès qu'on a coché la case, un popup apparaît. Il s'agit des fonctionnalités dépendantes qui ont besoin d'être installées en même temps que le rôle sélectionné. On laissera donc tout par défaut et on validera en cliquant sur

Ajouter des fonctionnalités.

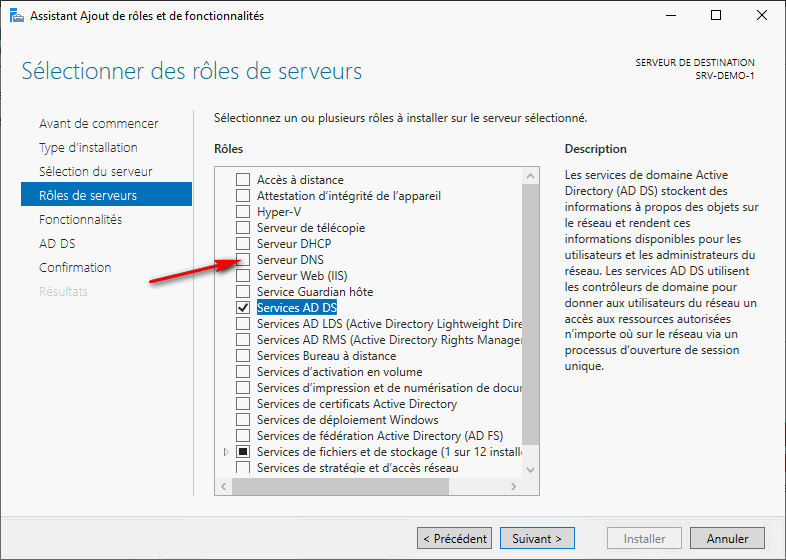

- Comme vu précédemment, AD est intimement lié au service DNS, je conseille vivement d'installer ce dernier en même temps. Pour cela, on cochera la case

Serveur DNS.

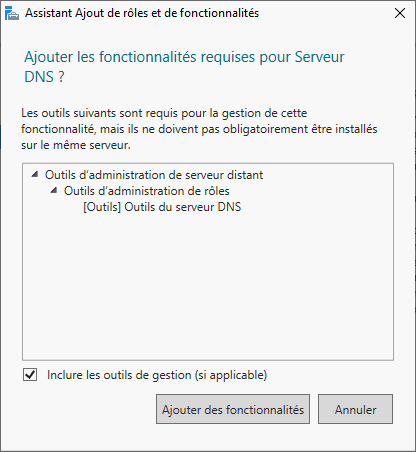

- Là aussi, on valide les fonctionnalités.

- On passe à la suite en cliquant sur

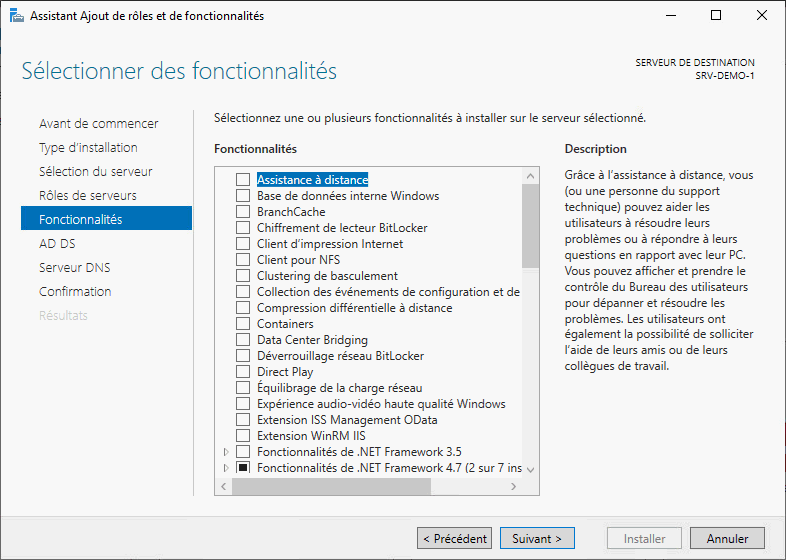

Suivant >et on tombe sur la page de gestion de sélection des fonctionnalités. Normalement, les fonctionnalités nécessaires ont été sélectionnées précédemment. Vous pouvez en ajouter d'autres pmais généralement, on passera à la suite en cliquant surSuivant >.

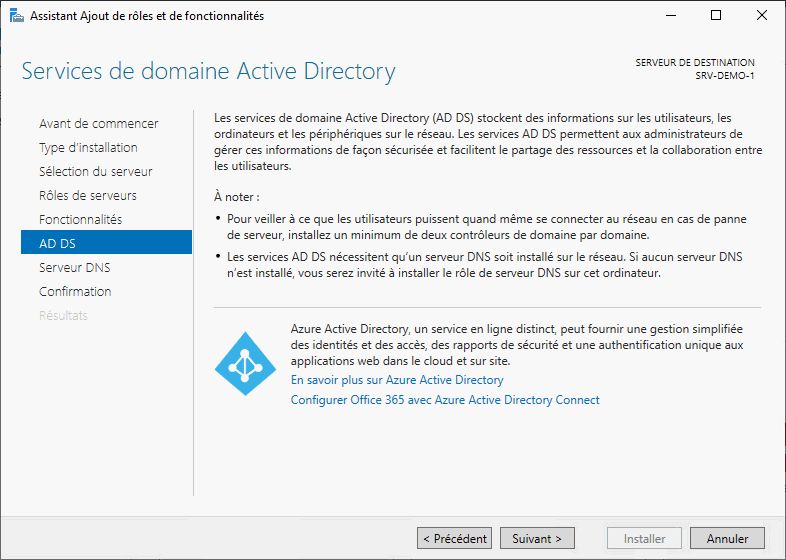

- A partir de là, les fenêtre sont spécialisée selon les rôles que l'on installe. On se retrouve donc sur un fenêtre d'information sur AD ainsi que Azure. On lit et on passe à la suite grâce au bouton

Suivant >.

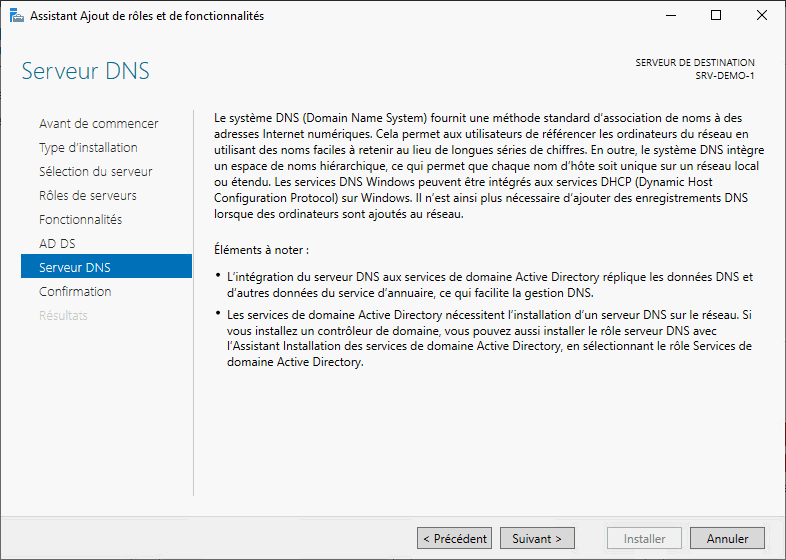

- Du coup, on fait pareil avec la page concernant le serveur DNS.

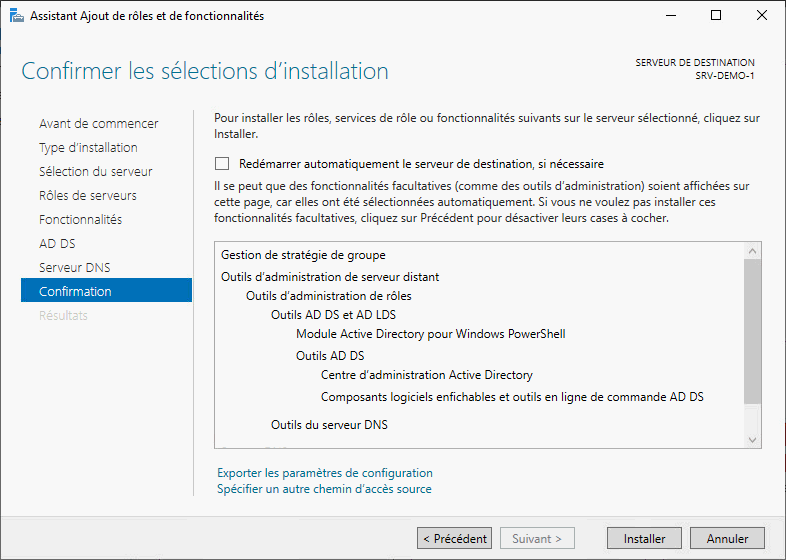

- La page suivante est la page de confirmation. Elle détaille les différents éléments qui seront installés. On peut cocher la case de redémarrage automatique mais attention quand même à cette option. Si vous l'utiliser, le serveur redémarrera quelle que soit l'activité. Si une autre installation est en cours, elle sera arrêté brutalement.Ici, on en a pas directement besoin donc on ne la cochera pas. Une autre option en bas de la fenêtre permet d'exporter la configuration afin d'automatiser la procédure sur un autre poste par exemple. Une fois la configuration vérifiée, on peut lancer l'installation en cliquant sur

Installer.

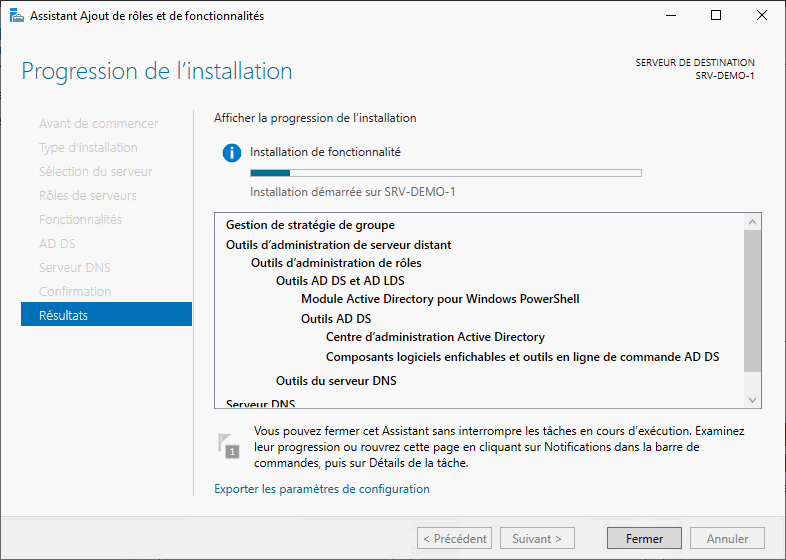

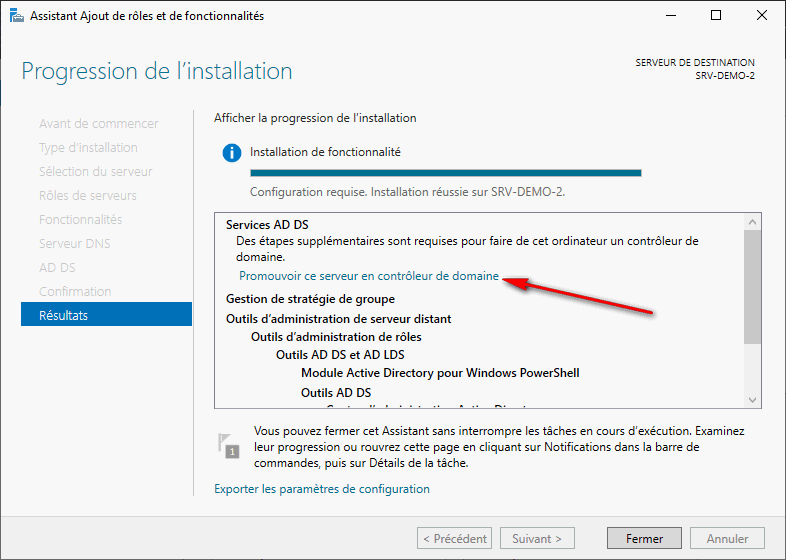

- L'installation se lance alors…

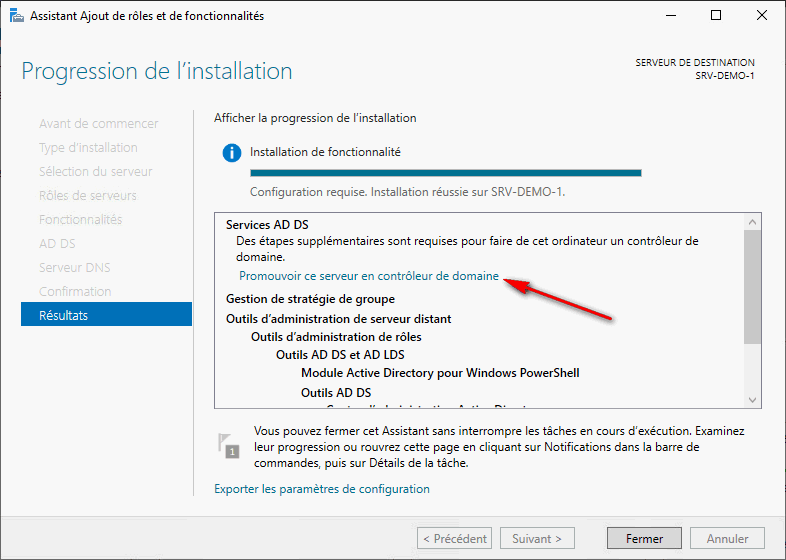

- Une fois terminée, l'installation nous propose de promouvoir le serveur en contrôleur de domaine (DC). Il s'agit en fait de la partie configuration du domaine. On cliquera donc sur le lien.

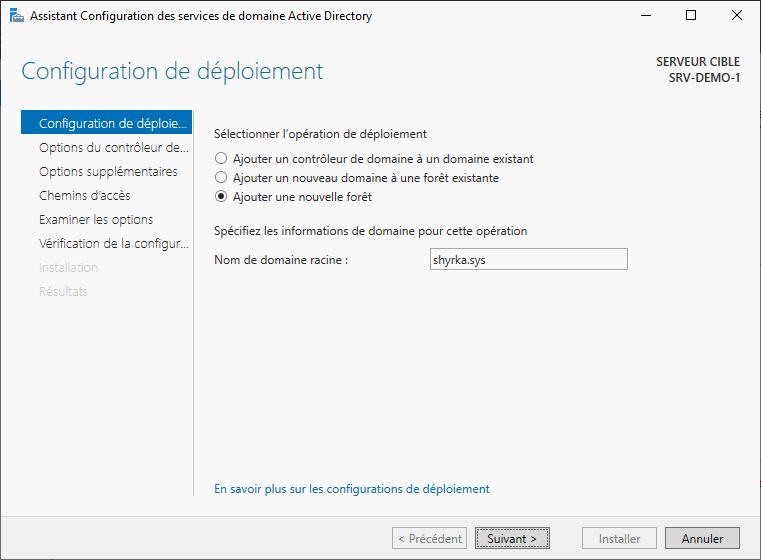

- On arrive du coup dans l'assistant de configuration des services de domaine Active Directory. Trois choix s'offre à nous :

- Ajouter un contrôleur de domaine à un domaine existant : cette option sera utilisée pour installer un DC secondaire, classique (en lecture-écriture) ou en lecture seule (RODC). Un second DC est utile dans le cadre de la redondance de service. Le RODC peut lui être utilisé comme support à un ldap pour des services non Windows.

- Ajouter un nouveau domaine à une forêt existante : utile dans les grandes structures quand on souhaite séparer les secteurs d'activités par exemple ou lorsque qu'une société en rachète une autre possédant son propre domaine.

- Ajouter une nouvelle forêt : c'est l'option de base pour créer son premier domaine. C'est celle que l'on choisira dans notre cas.

- On indique ensuite le nom de domaine que l'on souhaite utiliser sous la forme domain.tld puis on cliquera sur

Suivant >.

Nom de domaine

Il est préférable d'utiliser un nom de domaine non routable sur internet. Eviter les .fr, .com ou autres, et surtout un domaine qui existe déjà. L'utilisation de tels domaines entrainera un conflit avec les DNS d'internet. Le résultat sera l'impossibilité pour les postes de LAN d'accéder aux services du domaines sur internet à moins que les informations du DNS externe ne soit dupliquées sur le DNS interne. Cela reste possible mais c'est risqué.

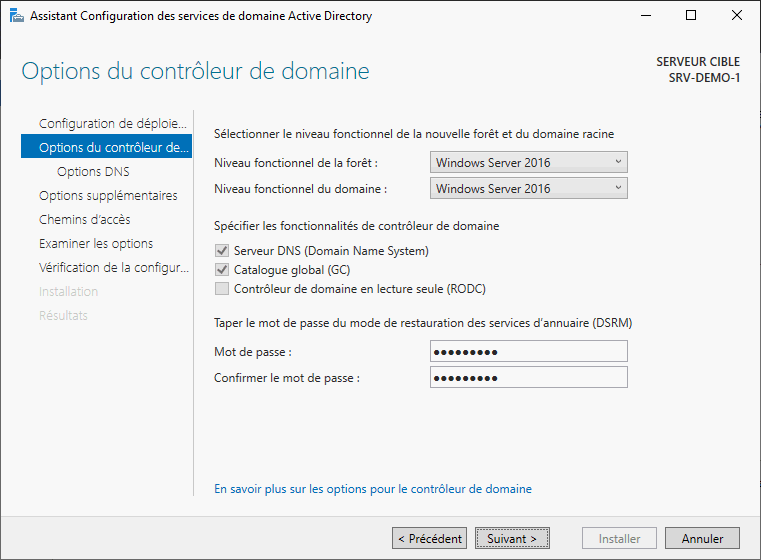

- Dans la page suivante, on peut choisir le niveau de fonctionnalité du domaine et de la forêt. En général, on adaptera ces options aux OS des plus anciens serveurs de la forêt partant du fait que les nouveaux OS peuvent s'adapter aux anciens alors que les anciens ne le peuvent pas.

- On choisira aussi les options du DC :

- Serveur DNS : si et seulement si le DC possède aussi un service DNS (ce que je recommande).

- Catalogue global : il en faut obligatoirement un sur chaque domaine mais il peut y en avoir plusieurs afin de réguler le traffic.

- Contrôleur de domaine en lecture seule (RODC) : si et seulement si il y a d'autres DC en lecture-écriture. Pas dans notre cas donc.

- En dernier, il nous faut créer un mot de passe de restauration des services d'annuaire (DSRM). Souvenez-vous en, il vous sera utile est cas de crash du serveur et donc de restauration de l'AD.

- Une fois les paramètres choisis, on clique sur

Suivant >.

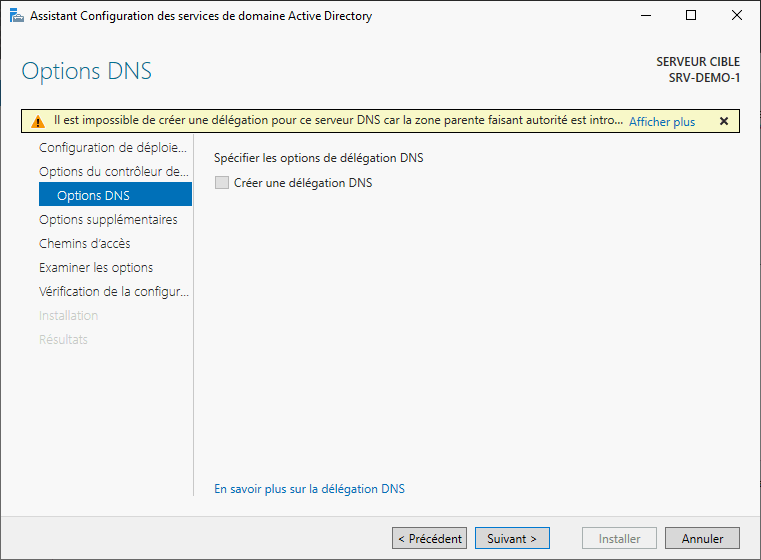

- La page suivante nous affiche un avertissement sur l'impossibilité de créer une délégation pour le DNS. C'est normal, notre domaine étant local, il n'est pas accessible depuis internet et du coup, il n'y a pas de délégation à créer. On ignore l'avertissement et on clique sur

Suivant >.

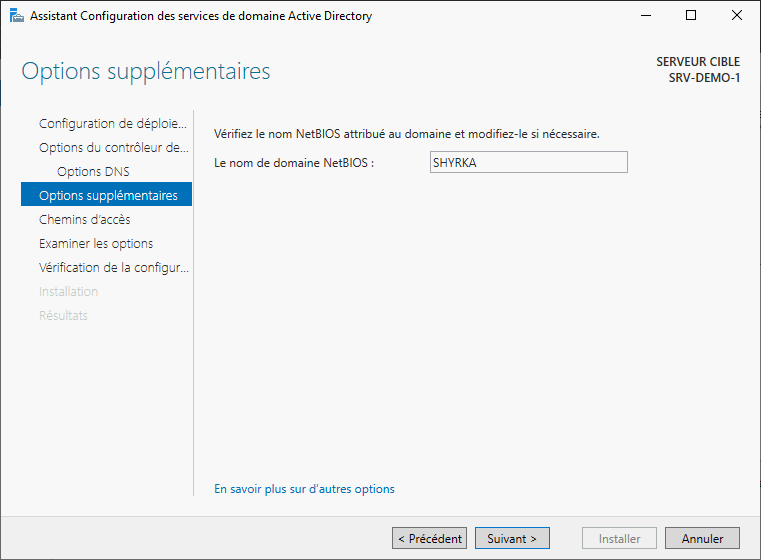

- La page suivante vérifie et crée le nom NetBIOS du domaine. Vous pouvez le modifier si vous voulez (généralement pour le raccourcir). Un fois le nom choisi, on clique sur

Suivant >.

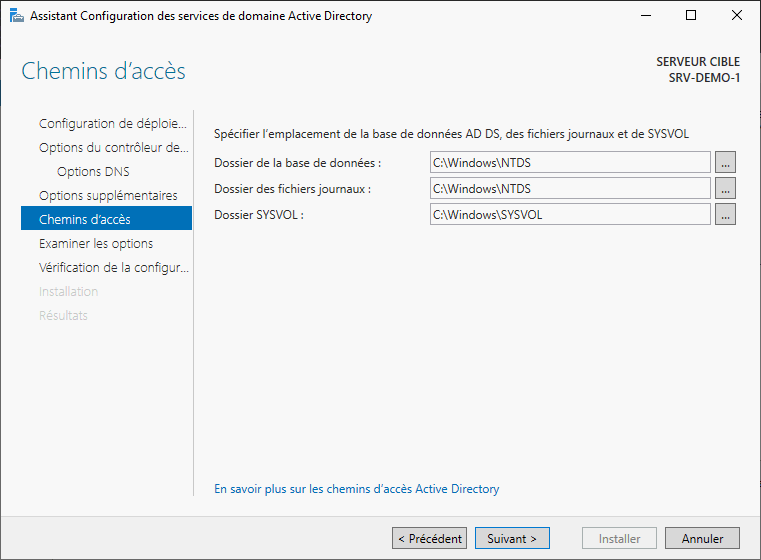

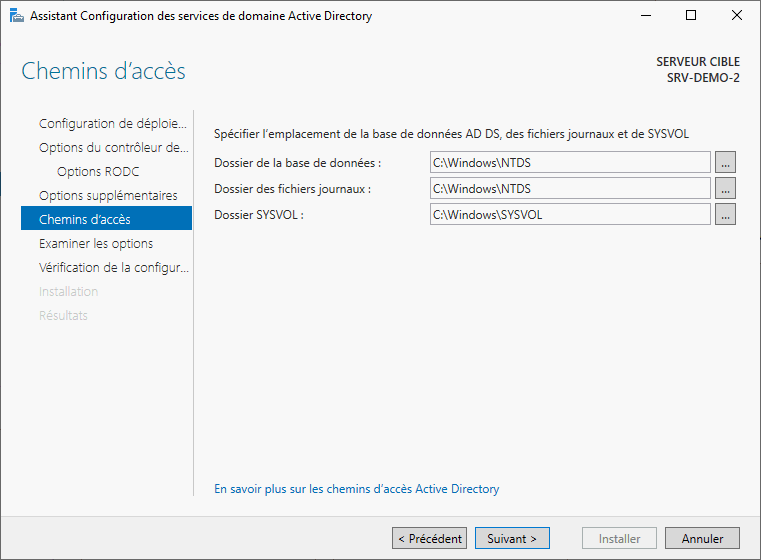

- Dans la fenêtre suivante, on peut choisir l'emplacement des dossiers essentiels de l'AD. Je vous conseille vivement de laisser les chemins par défaut et ce, pour éviter les dysfonctionnements. On cliquera donc sur

Suivant >.

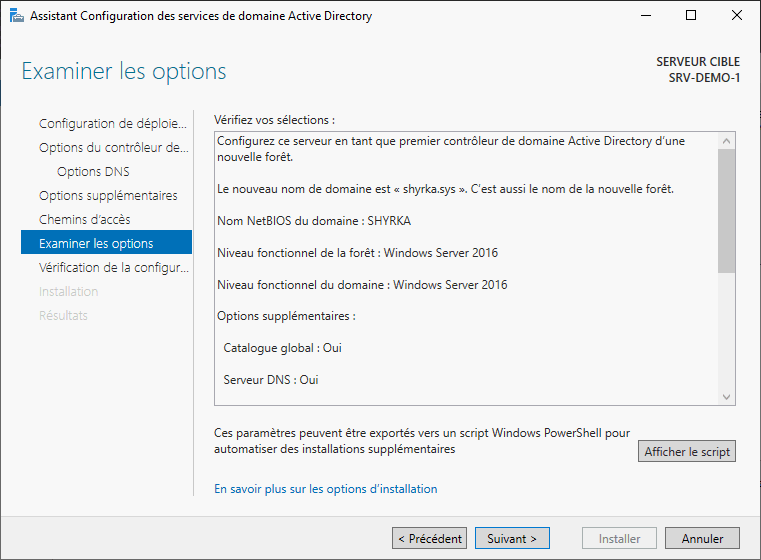

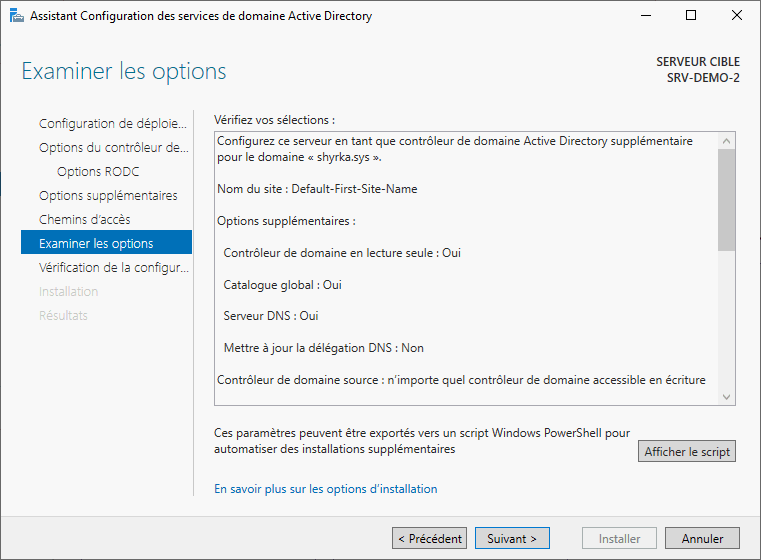

- La page suivante récapitule les paramètres choisis. On a la possibilité d'exporter la configuration sous forme de script Powershell en cliquant sur

Afficher le script. C'est notamment utile dans les cas d'automatisation. Une fois les paramètres vérifiés, on valide en cliquant surSuivant >.

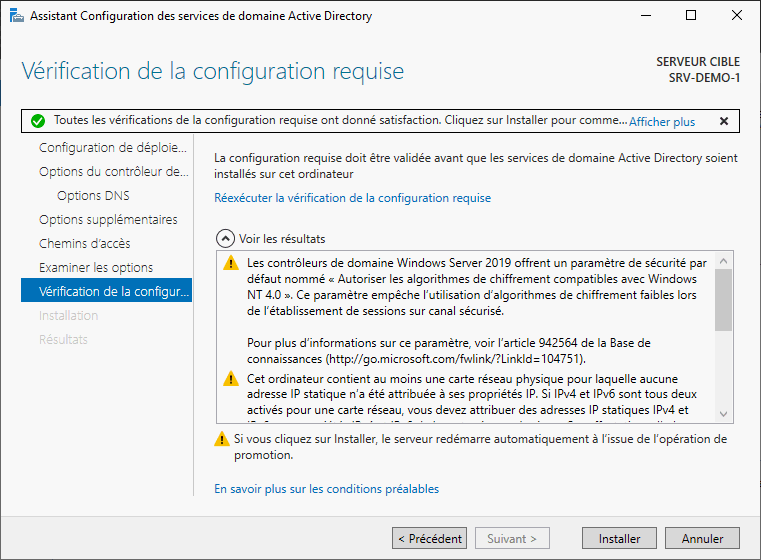

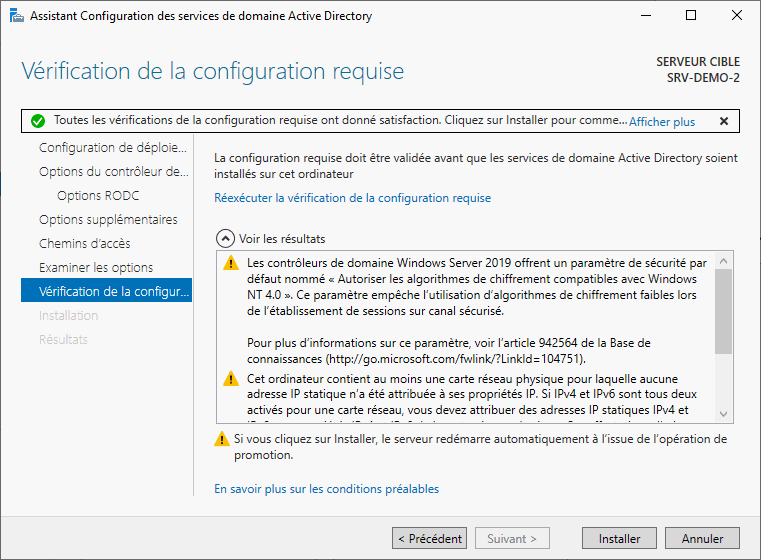

- Dans la page suivante, le serveur va vérifier si les services AD peuvent être déployés avec la configuration choisie. A la fin de sa vérification, il affichera son refus ou son feu vert, accompagné d'avertissement. Si le feu vert est donné, les avertissements sont plus des notes d'informations que des problèmes à résoudre. Si des problèmes bloquant apparaissent, il nous faut les résoudre et exécuter à nouveau la vérification avec le lien fourni en haut de la page. Une fois la configuration validé, on peut se lancer dans l'installation avec le bouton

Installer.

- L'installation se lance en affichant les mêmes avertissement que précédemment. A la fin, le serveur redémarrera automatiquement.

Une fois le serveur redémarré, l'AD est installé et fonctionnel et, de fait, le serveur a été joint au domaine et est devenu le premier contrôleur de ce dernier. Certains outils de l'AD ont été installé en même temps et seront utiles à l'administration du domaine. Nous trouverons parmis ceux-ci :

- Centre d'administration Active Directory : comme le gestionnaire de serveur mais pour l'AD.

- Utilisateurs et ordinateurs Active Directory : cette console permet de créer, modifier et supprimer les utilisateurs, groupes, ordinateurs, unités d'organisation et autres éléments du domaine.

- Gestion des stratégies de groupe : avec cette console, les administrateurs pourront créer, modifier et supprimer les stratégies de groupe, à savoir, les règles prédéfinies de fonctionnement des ordinateurs du domaines. Les possibilités de stratégies sont nombreuses, on pourra citer parmi celles-ci la politique de complexité de mot de passe, la connexion automatique de lecteurs réseaux, les règles de pare-feu, etc…

- Domaines et approbations Active Directory : pour gérer les domaines de la forêt, notamment par rapport à leur niveau fonctionnel.

- Sites et services Active Directory : pour gérer la réplication des informations entre les différents sites de votre AD.

L'AD étant installé, il ne reste plus qu'à finir le paramétrage du serveur DNS pour que le système soit nominal. Vous trouverez les procédures détaillées de l'installation et du paramétrage d'un serveur DNS sur cette page.

Cas d'un DC secondaire

La redondance des services pour l'AD est assurée par la présence d'un DC secondaire. Les informations de l'AD seront répliquées entre tous les DC par les mécanismes internes de l'AD. La commande DcDiag permet d'analyser les réplications afin d'évaluer la santé de l'AD et de la réplication. Pour un second DC, on a le choix entre un DC normal ou un RODC. Avoir un RODC dans le domaine peut toujours être utile, notamment dans les infrastructures hybrides contenant des linux ou des serveurs webs n'ayant des modules d'authentification LDAP et non AD par exemple. Dans notre exemple, on choisira un RODC. Pour l'installation, on va suivre les mêmes étapes que le DC principal, y compris l'installation du rôle serveur DNS, et ce jusqu'à la partie promotion en DC.

Adressage IP

Quand on joint un poste à un domaine, il faux que le poste puisse contacter le serveur DNS de ce domaine. Du coup, si votre DHCP ne renvoie pas la bonne information, il est conseillé de fixer l'adresse IP des serveurs DNS dans les paramètres de la carte réseau du poste en y indiquant l'adresse IP du DC.- Du coup, après avoir suivi les étapes, on clique sur

Promouvoir ce serveur en contrôleur de domaine.

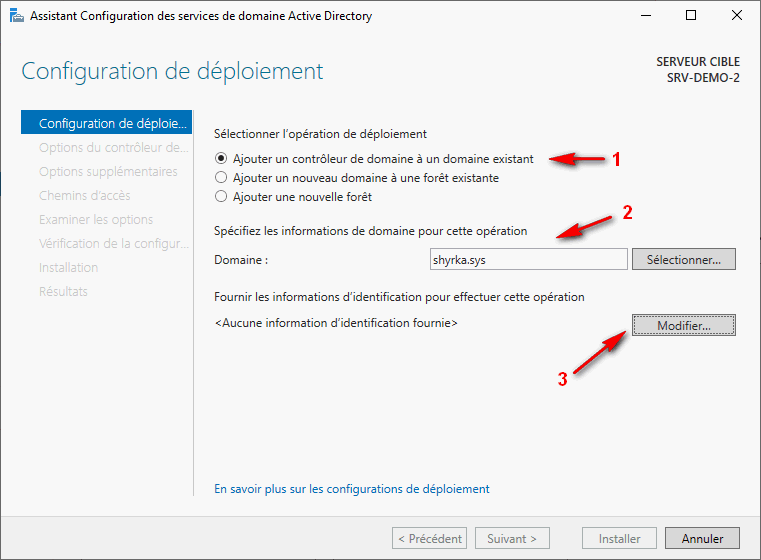

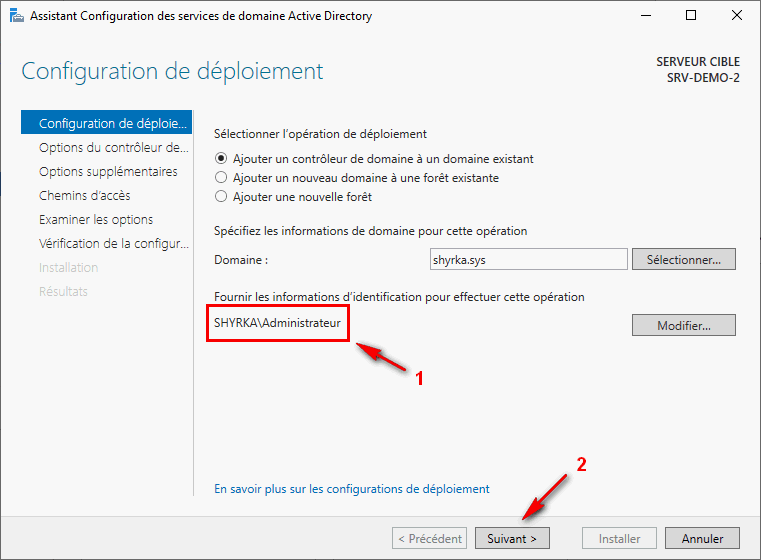

- Maintenant, nous allons choisir la première option

Ajouter un contrôleur de domaine à un domaine existant. On indiquera aussi le nom de domaine sous la forme domain.tld Puis on cliquera surModifierpour entrer les informations d'identifications nécessaire pour joindre le domaine.

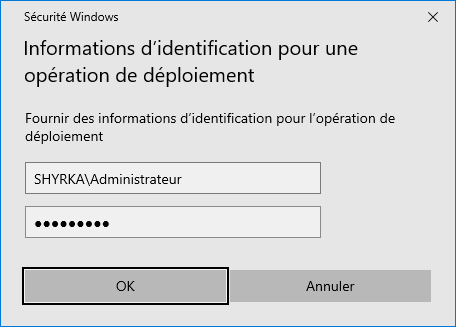

- Dans la boîte de dialogue d'authentification qui apparaît, on indique le nom d'utilisateur habilité à joindre des postes au domaine ainsi que son mot de passe et on validera en cliquant sur

OK

- De retour sur l'assistant de configuration, on vérifie la prise en compte des identifiants de connexion et on clique sur

Suivant >.

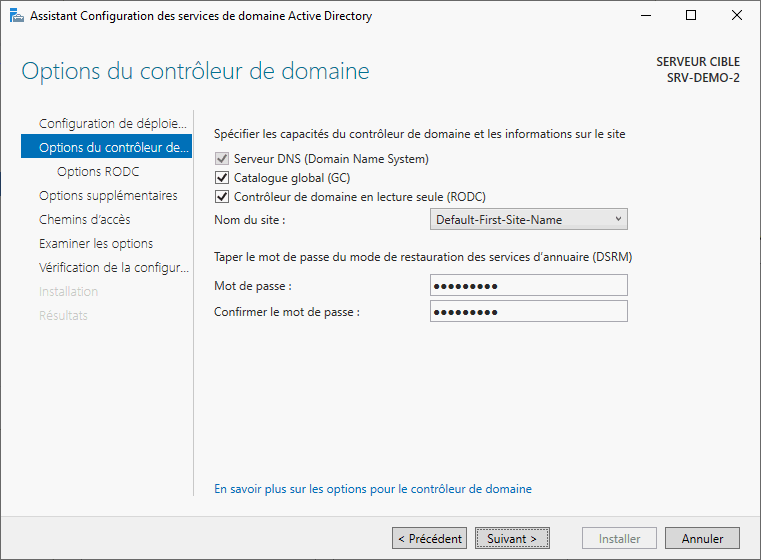

- Dans la page suivante, on cochera donc

RODC. L'optionGCn'est pas obligatoire. Elle dépend au final d'un ratio entre le nombre de requête AD (autrement dit la taille de votre infra) et le nombre de DC. Un seul GC dans un infrastructure est suffisant dans la plupart des cas mais sur une grosse infra, des lenteurs dans les réponses peuvent apparaître. Installer un GC sur un DC va augmenter la taille des informations qu'il contiendra ainsi que son activité. Ces dernières n'étant tout de mêmes pas très consommatrices de ressources, j'ajoute généralement cette option. - Une fois nos options choisies, on indiquera un mot de passe pour le DSRM et on cliquera sur

Suivant >.

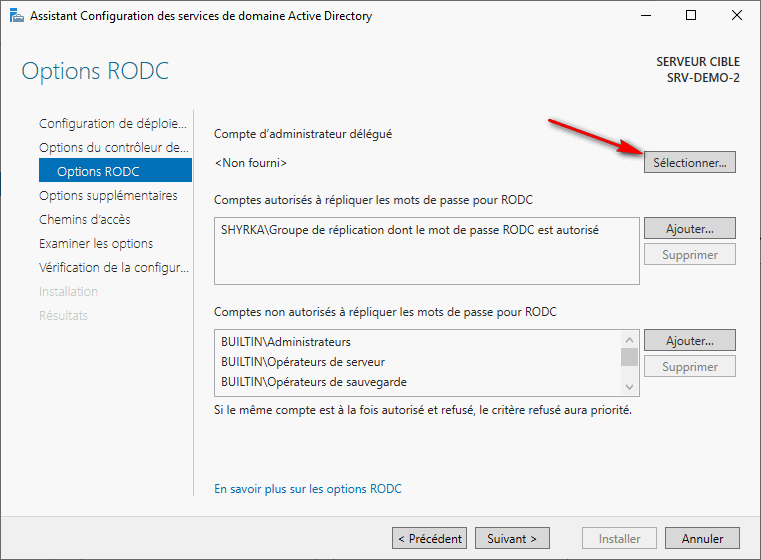

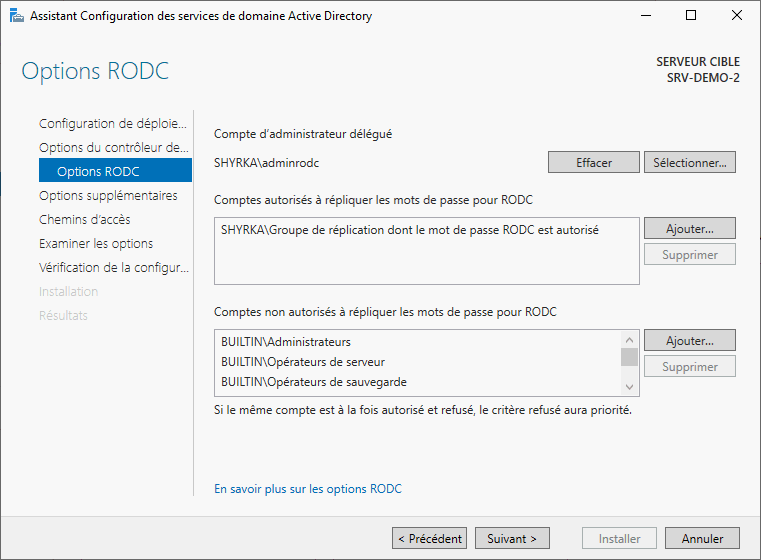

- La page suivante nous présentera les options du RODC. On commencera par cliquer sur

Sélectionner…afin de choisir un compte d'administrateur à qui on délèguera la gestion du RODC. On peut créer un compte à cet effet ou, par flemme, utiliser le compte administrateur principal. Par mesure de sécurité, il vaut mieux séparer les fonctions des comptes utilisateurs. On utilisera donc un compte créé à cet effet.

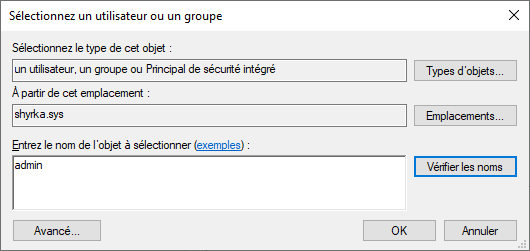

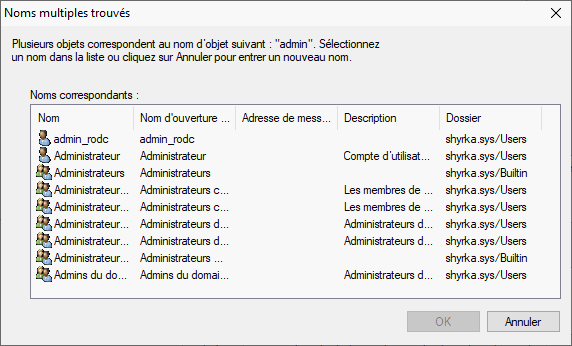

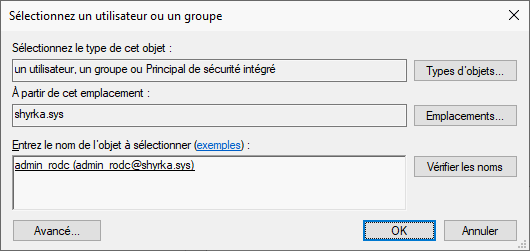

- Un popup apparaît dans lequel on peut chercher le compte voulu dans l'annuaire de l'AD. On peut donc indiquer tout ou partie du login du compte et cliquer sur

Vérifier.

- Si on a indiqué qu'une partie du nom est que plusieurs choix son possible, un autre fenêtre apparaît avec les résultats de la recherche dans l'annuaire AD. Il suffit de choisir le compte voulu et de valider avec

OK.

- Une fois le nom validé, il apparaît souligné dans la boîte de dialogue. Il nous suffit de valider ce choix avec le bouton

OK.

- Les autres champs de la page concernent les groupes et utilisateurs dont l'accès à la réplication des mots de passe est autorisé ou interdit. En règle générale, il est vivement conseillé d'appliquer des droits à des groupes plutôt qu'à des utilisateurs. Ainsi, un utilisateur pour acquérir ou perdre des droits selon son appartenance à un groupe sans obliger le système à propager les nouveaux droits. Dans le cas contraire où les droits sont directement appliqués aux utilisateurs, l'ajout ou la suppression de droits oblige le système à répliquer ces derniers sur tous les éléments enfant (en dessous dans la hiérarchie de l'AD) héritant des droits du parent (au dessus dans la hiérarchie). Dans le cadre d'un partage de fichiers par exemple, cela peut rapidement devenir long et poser des problèmes, comme des droits non appliqué sur des fichiers en cours d'utilisation.

- Pour revenir à notre sujet du moment, je conseille de laisser les autorisations par défaut. On validera donc en cliquant sur

Suivant >.

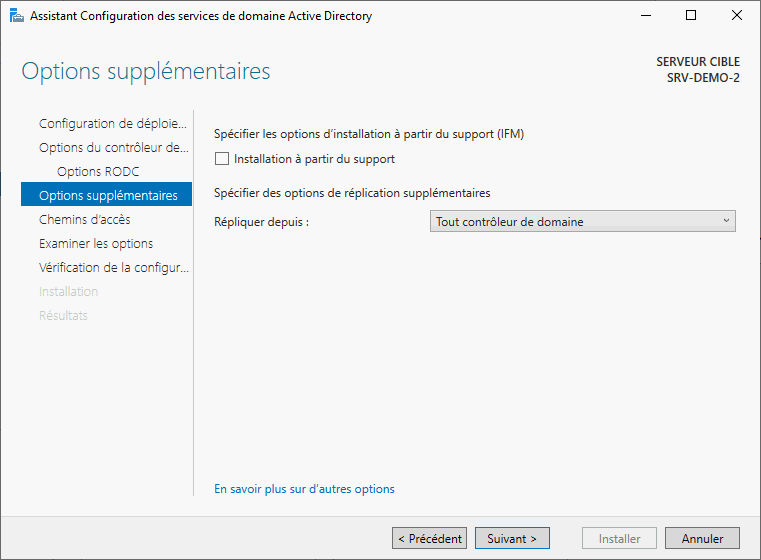

- La page suivante est similaire à tous les DC secondaires. Elle permet d'installer un DC à partir d'un support (IFM) et de choisir le serveur utilisée pour la réplication des données.

- Concernant le support, cette option n'est utiliser que dans les cas de migration ou de restauration. Dans notre cas donc, on ne la cochera pas.

- Concernant la réplication, je conseille de laisser

Tout contrôleur de domaine, bien que dans notre cas on en ait qu'un seul autre. Cette option permet de récupérer les informations partout où elles sont disponibles, ça évite de saturer un DC dans une grande infrastructure. en répartissant la charge sur l'ensemble des DC. Cependant, certains pourrait privilégier la réplication à partir d'un seul qui ne serait pas actuellement utilisé par la prod afin d'éviter un impact sur cette dernière. Le plus important, c'est que la source soit à jour.

- Une fois les options choisies, on clique sur

Suivant >.

- On retombe sur les emplacements des dossiers de ressources de l'AD. Encore une fois, je conseille vivement de les laisser par défaut. On continuera donc en cliquant sur

Suivant >.

- On clique sur

Suivant >après avoir vérifier le résumé de la configuration.

- Une fois la configuration vérifiée et validée, on peut lancer l'installation avec le bouton

Installer.

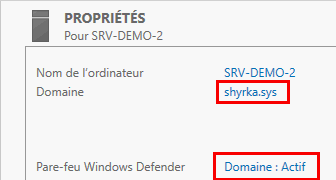

- L'installation se lance donc. A la fin de cette dernière, le serveur va redémarré et il sera intégré au domaine en tant que DC secondaire en lecture seule. Une vérification sue le gestionnaire de serveur nous confirme l'appartenance au domaine et la console

Utilisateurs et ordinateurs Active Directorynous confirme la présence du serveur dans les contrôleurs de domaine.

A ce niveau, votre DC secondaire est opérationnel. Il ne reste plus qu'à finir les paramétrages des serveur DNS (notamment la zone de recherche inversée) et à reconfigurer les cartes réseaux et les serveurs DHCP afin d'y ajouter le nouveau DC comme autre serveur DNS.

Discussion